Задайте вопрос по любому интересующему вопросу и мы оперативно ответим Вам

Предотвратите до 80% уязвимостей в ваших приложениях

Контроль угроз на всех уровнях эксплуатации и разработки приложения

Предупреждение появления уязвимостей за счёт их выявления на ранних этапах разработки

Увеличение ROI за счёт повышения эффективности SSDLC процессов

Простое масштабирование модели угроз для покрытия всех сервисов и систем

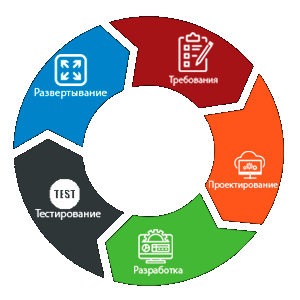

Цикл разработки безопасного ПО (SSDLC, РБПО) включает этапы планирования и проектирования.

Их внедрение в процесс разработки помогает решить несколько важных задач:

Всё это повышает уровень кибербезопасности и помогает повысить эффективность инструментов на других этапах SSDLC

Secure Software Development Lifecycle. Цикл разработки безопасного программного обеспеченья.

Модель угроз — это структурированное представление всей информации, которая влияет на безопасность приложения.

По сути, это взгляд на приложение и его контекст через призму кибербезопасности.

Александр Титов, основатель ThreatScope

«ThreatScope» работает на всех этапах построения модели угроз,

помогая создать эффективную и поддерживаемую систему учёта рисков.

В первую очередь необходимо понять, какие события с точки зрения ИБ недопустимы для системы и бизнеса в целом.

1

На этом этапе определяется: кто, с какими целями и ресурсами может совершить атаку.

2

Собирается список всех данных и сервисов. Это информация, которая хранится в системе и компоненты, которые её обрабатывают.

3

Data Flow Diagram позволяет определить, как компоненты связаны друг с другом и где находятся границы доверия.

4

Для каждого компонента системы собирается список угроз — способов реализации негативных последствий.

5

Для каждой угрозы формируется список действий, позволяющий устранить или ослабить её воздействие.

6

После митигации угрозы требуется проверить — действительно ли она стала неактуальна; а также предупредить её возобновление.

7

Моделирование угроз — динамический процесс. При изменениях в системе меняется и ландшафт угроз

8

Преимущества и особенности нашего решения

Построение модели угроз систематизирует процессы безопасной разработки и состояние безопасности продукта в целом.

Вы сможете объективно оценить архитектуру и бизнес логику с точки зрения безопасности, предотвращая этим появление уязвимостей.

Мы тщательно собираем актуальные шаблоны угроз, основываясь на международных и российских практиках, а также собственной экспертизе.

Вы можете таргетированно применять эту информацию для своих сервисов и систем.

Простой и приятный графический интерфейс делает комфортной ежедневную работу специалиста.

Система тегов и шаблонов позволяет легко масштабировать модель для компаний с большим количеством активов и сервисов.

Выстроенная модель угроз позволяет ускорить триаж сработок других инструментов: SAST, DAST/Fuzzing, SCA.

Также формируется системное видение для написания собственных правил срабатывания, что уменьшает количество False Negative.

Моделирование угроз является частью ГОСТ Р 56939-2024 «Разработка безопасного программного обеспечения».

Продукт полностью соответствует требованиям стандарта и помогает удовлетворить пункты 5.6, 5.7.

ThreatScope увеличивает ROI за счёт:

Предоставляем подробные отчёты о состоянии модели угроз и безопасности приложений.

На их основе можно сформировать показатели эффективности AppSec практик в компании.

Наш продукт объединяет специалистов по безопасности, разработку и бизнес, создавая единое пространство для выявления и управления угрозами.

AppSec-инженеры

Систематизируйте процесс выявления и контроля угроз, минимизируйте риски безопасности приложений.

Разработчики, Security Champion

Создавайте «Secure By Design» приложения, применяя практики безопасной разработки и углубляя собственную экспертизу

CISO

Получите полный контроль над рисками безопасности в разработке и эксплуатации ПО, обеспечивая защиту бизнеса.

Руководство компании

Принимайте обоснованные решения на основе анализа угроз, снижая потенциальные убытки и репутационные риски.

Аналитики

Анализируйте архитектуру и потоки данных в приложении, помогая команде эффективно управлять киберрисками.

Product Owner

Встраивайте безопасность в продукт с первых этапов разработки, обеспечивая соответствие бизнес-требованиям.

Итоговая стоимость решения включает базовую лицензию на использование, а также дополнительные возможности и услуги.

Услуги и расширения

Чтобы определить, как наиболее выгодно начать пользоваться нашим решением, заполните форму ниже.

ThreatScope поставляется On-Premises и разворачивается в вашей инфраструктуре.

Установка доступна по простой инструкции с использованием docker-compose.

После краткого перечисления сервисов и компонентов Вы можете автоматически применить типовые для них угрозы, используя наши шаблоны угроз. Это даст первоначальную картину состояния системы. Далее вы можете уточнить и масштабировать эту модель для других систем

Мы присылаем вам архив с новой версией и скриптом обновления, который заменяет необходимые контейнеры, сохраняя обратную совместимость.

Или у Вас есть вопросы?

Свяжитесь с нами:

Заполните форму или свяжитесь

с нами напрямую;

Оперативно ответим на все сообщения

Задайте вопрос по любому интересующему вопросу и мы оперативно ответим Вам

Вы можете бесплатно опробовать наш продукт.

Заполните форму и мы назначим удобное время для встречи

Оставьте Вашу почту и оставайтесь и узнавайте о наших вебинарах, новостях и обновлениях